آموزش کامل پیاده سازی امنیت شبکه با Cisco ASA و Firepower

آموزش کامل پیاده سازی امنیت شبکه با Cisco ASA و Firepower

مقدمه

امنیت شبکه، بهخصوص در سازمانهای بزرگ و متوسط، یکی از مهمترین دغدغههاست. با افزایش پیچیدگی تهدیدات سایبری و گسترش حملات مختلف، استفاده از فایروالهای قدرتمند برای ایجاد مرزهای امنیتی مطمئن ضروری است. شرکت سیسکو با ارائه محصولات Cisco ASA و Cisco Firepower، ابزارهای پیشرفتهای برای محافظت شبکه در برابر نفوذ، حملات، و تهدیدات پیچیده فراهم کرده است. این مقاله به آموزش کامل روشهای پیادهسازی و تنظیم این فایروالها میپردازد.

بخش اول: آشنایی با Cisco ASA و Cisco Firepower

Cisco ASA (Adaptive Security Appliance)

Cisco ASA یک دستگاه امنیتی است که نقش فایروال سختافزاری را بازی میکند و امکاناتی مانند فیلترینگ بستهها (Packet Filtering)، ترجمه آدرس شبکه (NAT)، مدیریت VPN و کنترل دسترسی را فراهم میآورد. ASA برای ایجاد امنیت در لایه شبکه و بهکارگیری سیاستهای دسترسی به منابع شبکه طراحی شده است.

Cisco Firepower

Firepower نسل جدید راهکارهای امنیتی سیسکو است که علاوه بر ویژگیهای ASA، شامل قابلیتهای پیشرفته مانند سیستم جلوگیری از نفوذ (IPS)، تحلیل تهدیدات (Threat Intelligence)، محافظت در برابر بدافزار، و کنترل برنامههای کاربردی (Application Control) میشود. Firepower بهطور معمول توسط Firepower Management Center (FMC) مدیریت میشود که یک کنسول متمرکز برای مانیتورینگ و مدیریت امنیت است.

بخش دوم: راهاندازی اولیه و تنظیم Cisco ASA

1. اتصال فیزیکی و دسترسی

-

اتصال پورتهای ASA به شبکه داخلی و بیرونی

-

اتصال به کنسول یا SSH برای ورود به CLI

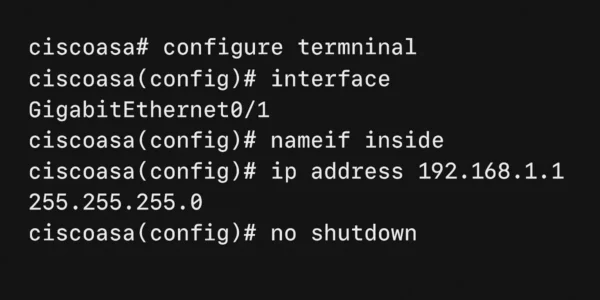

2. پیکربندی اولیه در CLI

-

تنظیم نقش اینترفیسها (inside, outside)

-

اختصاص آدرس IP به هر اینترفیس

-

فعالسازی اینترفیس با دستور

no shutdown

نمونه دستورات:

3. تنظیم لیستهای کنترل دسترسی (ACL)

برای مدیریت ترافیک مجاز و غیرمجاز، ACL تعریف میشود.

نمونه: اجازه دسترسی HTTP از inside به outside:

4. پیکربندی NAT

برای ترجمه آدرسهای داخلی به بیرونی جهت اتصال به اینترنت:

5. تنظیم VPN

ایجاد ارتباط امن بین شعب مختلف یا کاربران راه دور با استفاده از IPSec VPN

(شامل پیکربندی ISAKMP policy، transform-set و crypto map)

بخش سوم: راهاندازی و مدیریت Cisco Firepower

1. نصب و راهاندازی FMC (Firepower Management Center)

-

نصب روی VM یا سرور

-

اتصال دستگاههای Firepower به FMC

2. پیکربندی سیستم جلوگیری از نفوذ (IPS)

-

فعالسازی قوانین IPS و بهروزرسانی آنها

-

پاسخدهی به تهدیدات شناساییشده در لحظه

3. تحلیل تهدیدات و گزارشگیری

-

مشاهده الگوهای حمله

-

تهیه گزارش سفارشی برای مدیران

4. کنترل برنامهها و وبسایتها

-

تعریف سیاست فیلترینگ URL

-

مشاهده و محدودسازی استفاده از اپلیکیشنها مانند YouTube، Dropbox و…

بخش چهارم: بهترین شیوهها و نکات مهم

-

بهروزرسانی منظم نرمافزارها: همیشه آخرین نسخه ASA و Firepower را نصب کنید تا از جدیدترین امکانات و اصلاحات امنیتی بهرهمند شوید.

-

سیاست حداقل دسترسی (Least Privilege): قوانین دسترسی باید محدود و فقط برای کاربران و دستگاههای مورد نیاز تعریف شوند.

-

پشتیبانگیری منظم از تنظیمات: برای جلوگیری از از دست رفتن تنظیمات، نسخه پشتیبان دورهای از پیکربندیها تهیه کنید.

-

آموزش تیم امنیت: اپراتورها و مدیران شبکه باید آموزش دیده باشند تا با ابزارها و حملات آشنا باشند.

-

نظارت مستمر: از قابلیتهای گزارشگیری و آلارمها برای تشخیص سریع رخدادهای مشکوک استفاده کنید.

بخش پنجم: نمونه پیکربندی VPN و امنیت CLI

پیکربندی IPSec VPN (نمونه دستورات):

crypto isakmp policy 10

encr aes

hash sha

authentication pre-share

group 2crypto isakmp key YOUR_SECRET_KEY address 0.0.0.0

crypto ipsec transform-set MY_TRANSFORM esp-aes esp-sha-hmac

crypto map MY_MAP 10 ipsec-isakmp

set peer PEER_IP

set transform-set MY_TRANSFORM

match address VPN_ACL

interface outside

crypto map MY_MAP

نتیجهگیری

پیادهسازی امنیت شبکه با استفاده از Cisco ASA و Cisco Firepower، ترکیبی از فایروال سختافزاری سنتی و قابلیتهای پیشرفته تحلیل تهدیدات را ارائه میدهد که میتواند سازمانها را در برابر حملات سایبری محافظت کند. با دنبال کردن مراحل راهاندازی، پیکربندی و مدیریت صحیح، و همچنین بهرهگیری از بهترین روشها، امنیت پایدار و قابل اعتمادی در شبکه ایجاد خواهد شد.